一、Logjam攻击概述

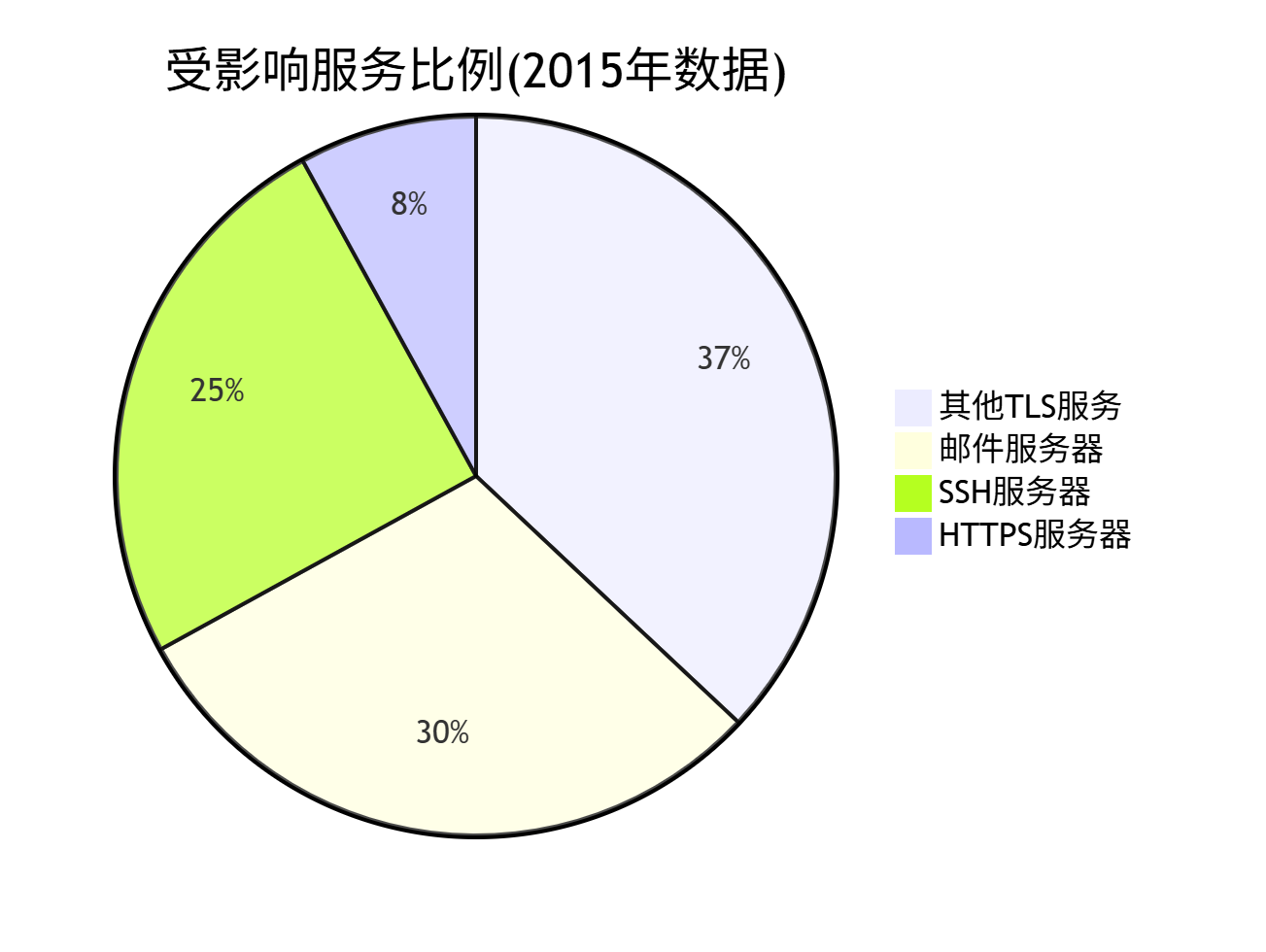

Logjam攻击是由国际密码学研究团队于2015年公布的针对Diffie-Hellman密钥交换协议的重大安全漏洞(CVE-2015-4000)。该攻击通过数学手段将1024位DH密钥交换的安全性降低至可被普通计算机在数分钟内破解的水平,直接影响HTTPS、SSH、VPN等关键网络协议的安全性。研究表明,全球约8%的HTTPS服务器和25%的SSH服务器曾受此漏洞威胁,包括部分政府机构和金融机构的系统。

二、Logjam攻击原理深度解析

1. 数学基础:离散对数问题与大数分解

Logjam攻击的核心在于利用数论中的离散对数问题在特定条件下的可解性:

- 有限域DH问题:给定 $g^x \mod p$ 和 $g^y \mod p$,求 $x$ 或 $y$ 在计算上不可行

- 关键假设:当 $p$ 是足够大的素数时,破解需要指数级时间

- Logjam的突破点:通过预计算将1024位素数的破解成本降至可行范围

2. 攻击流程分步解析

(1)中间人攻击准备阶段

(2)预计算阶段(离线攻击)

- 目标:针对常见1024位素数 $p$ 预先计算部分解空间

- 数学工具:数域筛法(Number Field Sieve)

- 计算量:相当于破解RSA-768的难度(需数百万美元算力)

(3)实时解密阶段(在线攻击)

1 | # 简化的Logjam攻击模拟(概念验证) |

(4)完整攻击链

- 强制降级加密套件至DH_EXPORT(512位密钥)

- 捕获客户端发送的 $g^a \mod p$

- 利用预计算数据快速求解 $a$

- 伪装成合法客户端与服务器通信

3. 关键漏洞点分析

| 漏洞点 | 技术细节 | 影响 |

|---|---|---|

| 弱素数选择 | 使用标准化的1024位素数 | 降低破解难度 |

| 协议设计缺陷 | 允许密钥交换降级 | 启用不安全模式 |

| 计算资源优化 | 数域筛法预计算 | 突破计算可行性边界 |

三、Logjam攻击的应用场景

1. 实际攻击案例

- HTTPS中间人攻击:劫持未打补丁的浏览器与服务器通信

- VPN隧道破解:渗透企业内部网络

- 邮件服务器监听:获取SMTP/IMAP加密流量

2. 攻击条件与限制

- 必要条件:

- 网络可实施中间人攻击(如公共WiFi)

- 目标系统支持弱DH密钥交换(如TLS 1.0/1.1)

- 现实约束:

- 需要预计算特定素数的数学结构

- 实时解密受限于计算资源

3. 影响范围评估

四、Logjam攻击的防御措施

1. 协议层加固方案

(1)禁用弱DH密钥交换

1 | # Nginx配置示例:禁用EXPORT级加密套件 |

(2)采用椭圆曲线DH(ECDHE)

1 | // Java安全配置示例 |

2. 密钥参数强化标准

| 参数 | 安全建议 | 实施方法 |

|---|---|---|

| 素数位数 | ≥2048位 | OpenSSL配置:dhparam -out dhparam.pem 2048 |

| 素数生成 | 使用安全随机源 | 避免使用标准化的弱素数 |

| 密钥更新 | 定期轮换DH参数 | 自动化证书管理工具 |

3. 系统级防护措施

- 及时更新补丁:

- OpenSSL ≥1.0.2b

- Windows Server ≥2012 R2

- Java SE ≥8u71

- 网络隔离:

- 关键系统禁用外部DH密钥交换

- 部署TLS终止代理

五、代码示例:安全DH密钥交换实现

1. 安全参数生成(OpenSSL命令行)

1 | # 生成2048位DH参数 |

2. Python安全实现(使用cryptography库)

1 | from cryptography.hazmat.primitives.asymmetric import dh |

3. Java安全配置(TLS 1.3示例)

1 | // Java 11+ TLS 1.3配置 |

六、未来发展趋势与研究前沿

后量子密码学替代方案

- 基于格的密钥交换(如Kyber算法)

- NIST后量子密码标准化进程

协议层防御增强

- TLS 1.3的强制前向保密设计

- 自动化密钥轮换机制

形式化验证技术

- 使用Coq/Isabelle证明协议安全性

- 符号执行检测实现漏洞

威胁情报共享

- 实时监测全球攻击态势

- 自动化漏洞响应系统

Logjam攻击揭示了密码学协议设计中”理论安全≠实际安全”的深刻教训。随着量子计算时代的临近,密码学界正加速向抗量子算法迁移。对于企业和开发者而言,及时更新加密库、禁用弱加密套件、采用前向保密协议已成为基本安全实践。理解Logjam攻击的原理与防御方法,不仅是应对历史漏洞的需要,更是构建未来安全系统的必经之路。