在数字通信日益普及的今天,从WhatsApp的消息传输到Signal的私密聊天,端到端加密(End-to-End Encryption, E2EE)技术已成为保护用户隐私的核心屏障。本文将深入剖析E2EE的技术原理、典型应用场景,并提供可落地的代码实现示例。

一、端到端加密:概念与核心价值

1. 定义与基本特征

端到端加密是一种通信加密技术,确保只有通信的发送方和接收方能够解密和读取消息内容,任何中间节点(包括服务提供商)均无法访问明文数据。其核心特征包括:

- 密钥本地生成:加密密钥仅由通信双方持有

- 服务端不可解密:传输过程中数据始终以密文形式存在

- 前向保密性:即使长期密钥泄露,历史通信仍受保护

2. 与传统加密的区别

| 特性 |

端到端加密 (E2EE) |

传统传输层加密 (TLS) |

| 解密主体 |

仅通信双方 |

通信双方+中间服务器 |

| 密钥管理 |

用户本地控制 |

依赖CA证书体系 |

| 典型应用场景 |

即时通讯/文件存储 |

HTTPS网页浏览 |

| 抗中间人攻击能力 |

极强(密钥不共享) |

依赖证书有效性验证 |

二、技术原理深度解析

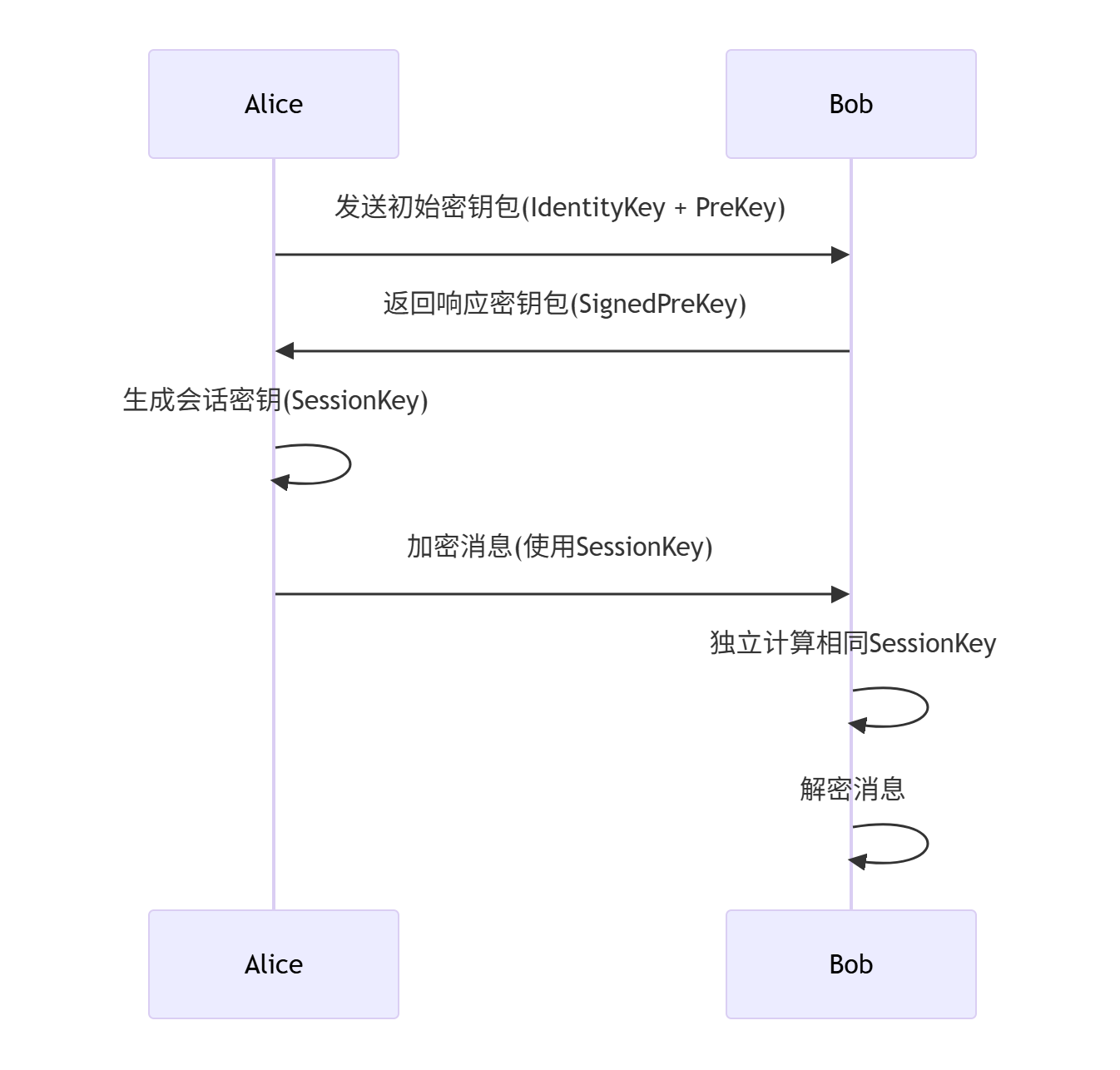

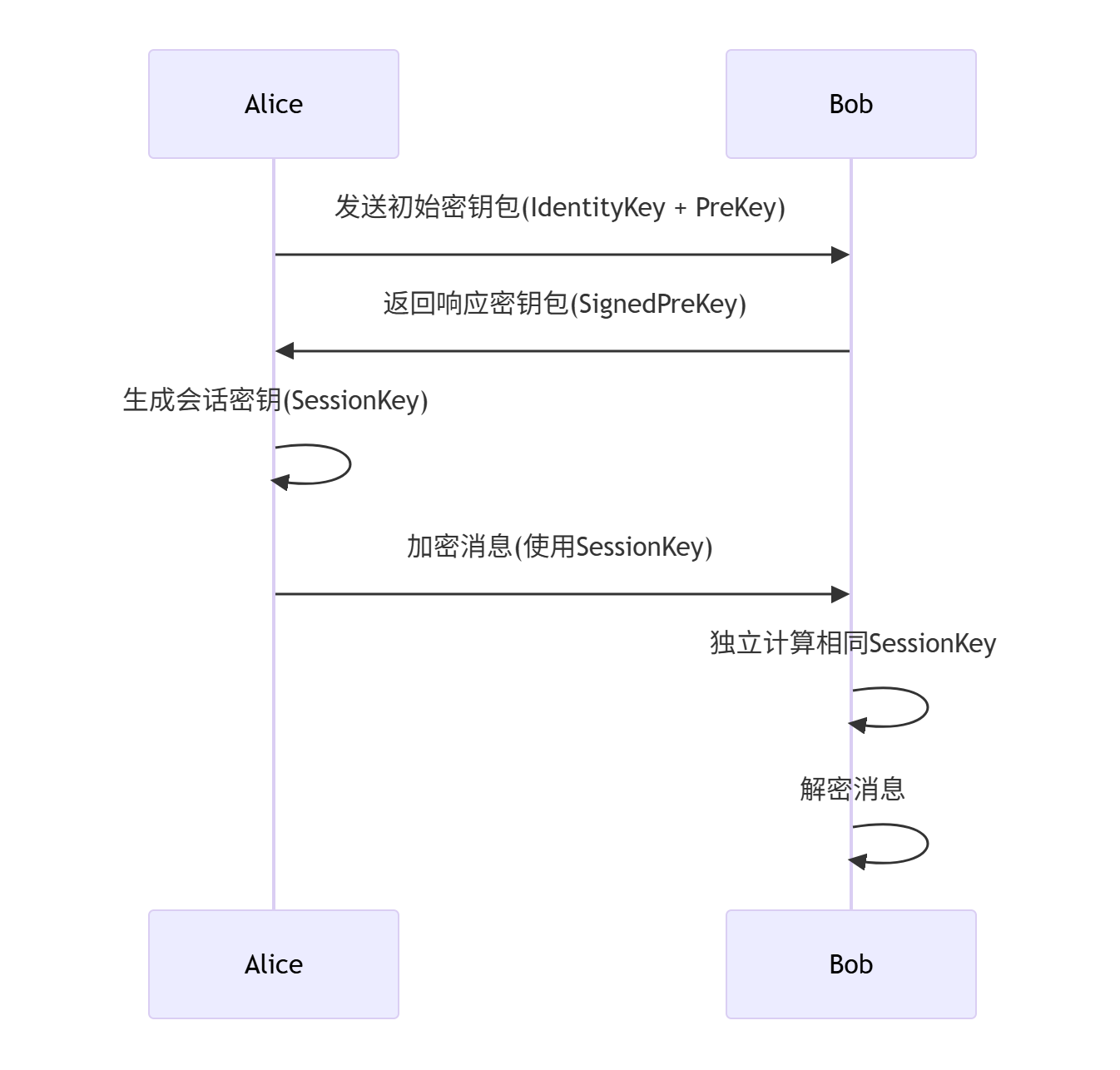

1. 密钥交换机制:以Signal协议为例

Signal协议采用双棘轮算法实现前向保密,包含两个核心组件:

- 对称密钥棘轮:每次会话衍生新密钥

DH密钥交换棘轮:定期更新身份密钥

2. 加密流程实现步骤

- 密钥生成:双方各自生成非对称密钥对(RSA/ECC)

- 密钥交换:通过Diffie-Hellman算法协商共享密钥

- 对称加密通信:使用AES等算法加密实际数据

三、代码实现实战

1. Python实现简易E2EE聊天(基于RSA+AES)

(1)密钥生成模块

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP, AES

from Crypto.Random import get_random_bytes

import base64

def generate_rsa_keypair():

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

return private_key, public_key

alice_private, alice_public = generate_rsa_keypair()

|

(2)加密通信流程

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

|

def encrypt_aes_key(aes_key, receiver_public_key):

rsa_key = RSA.import_key(receiver_public_key)

cipher = PKCS1_OAEP.new(rsa_key)

encrypted_aes_key = cipher.encrypt(aes_key)

return base64.b64encode(encrypted_aes_key).decode('utf-8')

def decrypt_aes_key(encrypted_aes_key, receiver_private_key):

rsa_key = RSA.import_key(receiver_private_key)

cipher = PKCS1_OAEP.new(rsa_key)

aes_key = cipher.decrypt(base64.b64decode(encrypted_aes_key))

return aes_key

def encrypt_data(data, aes_key):

iv = get_random_bytes(16)

cipher = AES.new(aes_key, AES.MODE_CBC, iv)

padded_data = data + (16 - len(data) % 16) * chr(16 - len(data) % 16)

encrypted_data = cipher.encrypt(padded_data.encode('utf-8'))

return base64.b64encode(iv + encrypted_data).decode('utf-8')

def decrypt_data(encrypted_data, aes_key):

raw = base64.b64decode(encrypted_data)

iv = raw[:16]

cipher = AES.new(aes_key, AES.MODE_CBC, iv)

decrypted_data = cipher.decrypt(raw[16:])

return decrypted_data[:-decrypted_data[-1]].decode('utf-8')

|

(3)完整通信示例

1

2

3

4

5

6

7

8

9

10

|

alice_aes_key = get_random_bytes(32)

encrypted_aes_key = encrypt_aes_key(alice_aes_key, bob_public)

message = "这是一条秘密消息"

encrypted_msg = encrypt_data(message, alice_aes_key)

bob_aes_key = decrypt_aes_key(encrypted_aes_key, bob_private)

decrypted_msg = decrypt_data(encrypted_msg, bob_aes_key)

print(f"解密结果: {decrypted_msg}")

|

四、典型应用场景分析

1. 即时通讯领域

- WhatsApp:采用Signal协议实现消息端到端加密

- Telegram Secret Chat:使用MTProto 2.0协议加密

- 微信:部分功能(如小程序云开发存储)支持E2EE

2. 数据存储安全

- Cryptomator:开源客户端加密云存储方案

- Nextcloud:内置端到端加密插件

- Apple iCloud:部分照片和健康数据加密

3. 区块链与Web3

- MetaMask钱包:私钥本地存储,交易签名在客户端完成

- IPFS加密存储:文件分片前进行客户端加密

五、技术挑战与发展趋势

1. 现存挑战

- 密钥管理复杂性:用户丢失私钥导致数据永久不可恢复

- 跨平台兼容性:不同设备间的密钥同步问题

- 性能开销:非对称加密计算资源消耗较大

2. 新兴技术方向

- 量子抗加密算法:如NIST选定的CRYSTALS-Kyber

- 同态加密:支持密文直接计算(如SEAL库)

- 联邦学习+加密:在加密数据上训练AI模型

六、安全实践建议

密钥存储最佳实践:

- 移动端使用硬件安全模块(HSM)

- 桌面应用采用操作系统级密钥链(如Keychain/Keystore)

协议选择指南:

- 即时通讯:优先选择Signal协议

- 文件传输:考虑Age或PGP衍生方案

合规性考量:

- GDPR要求的数据最小化原则

- 中国网络安全法中的数据本地化要求

端到端加密技术正在重塑数字时代的隐私保护范式。从个人即时通讯到企业级数据防护,E2EE已成为现代信息安全体系的基石。随着量子计算等新技术的发展,端到端加密技术将持续演进,在安全与可用性之间寻找更优平衡点。开发者应深入理解其原理并合理应用,在产品设计中融入隐私保护基因。