一、Kyber算法概述

Kyber是由比利时鲁汶大学密码学研究团队开发的后量子密钥交换算法,现已成为NIST标准化后的首选密钥封装机制(KEM)。作为基于格密码学的代表方案,Kyber在抗量子计算攻击的同时,保持了与传统公钥加密相近的性能表现。该算法被设计用于替代TLS/SSL、VPN等协议中的RSA/ECC密钥交换机制,为量子计算时代的互联网安全提供保障。2022年7月,NIST正式宣布Kyber-512/768/1024作为PQC标准,标志着其从学术研究走向工业实践的重要里程碑。

二、技术原理深度解析

1. 数学基础:格密码与MLWE问题

Kyber的核心安全性基于模数格上的带错误学习问题(MLWE):

其中:

- $q$:模数(通常为素数)

- $n$:维度参数

- $m$:样本数

- $\chi$:离散高斯分布

2. 算法组件与流程

(1)密钥生成(KeyGen)

1 | # 伪代码示例 |

(2)封装(Encapsulate)

1 | def Encaps(PK): |

(3)解封装(Decapsulate)

1 | def Decaps(SK, CT): |

3. 参数选择与安全级别

| 参数集 | 安全强度 | 密钥尺寸 | 封装尺寸 | 计算复杂度 |

|---|---|---|---|---|

| Kyber512 | AES-128等效 | 1,184字节 | 1,088字节 | ~0.02ms |

| Kyber768 | AES-192等效 | 1,568字节 | 1,568字节 | ~0.04ms |

| Kyber1024 | AES-256等效 | 2,400字节 | 2,304字节 | ~0.06ms |

三、应用场景分析

1. 互联网基础设施

- TLS 1.3升级:替换RSA/ECDHE密钥交换

- VPN协议:IPSec/IKEv2后量子化改造

- DNSSEC:防止量子计算攻击根域名系统

2. 移动与物联网设备

1 | // 嵌入式设备Kyber实现示例(使用Open Quantum Safe库) |

3. 区块链与Web3

- 以太坊2.0:量子安全验证者密钥

- 比特币升级:抗量子地址格式(P2QKH)

- 跨链通信:量子安全身份认证

四、优缺点对比分析

1. 核心优势

| 特性 | 优势表现 |

|---|---|

| 安全性 | 抗量子计算攻击(MLWE问题) |

| 性能 | 接近传统ECDH的效率(约3倍差距) |

| 标准化 | NIST PQC首选标准 |

| 灵活性 | 三级参数适应不同安全需求 |

2. 现存局限性

- 密钥尺寸:比RSA-2048大3-5倍

- 计算开销:移动设备需硬件加速

- 标准化进程:仍在优化参数集

五、代码示例:完整Kyber实现

1. 使用OpenSSL实验性支持

1 | # 生成Kyber密钥对(需OpenSSL 3.0+) |

2. Python实现(使用pqcrypto库)

1 | from pqcrypto.kyber import generate_keypair, encapsulate, decapsulate |

六、未来发展趋势

1. 硬件加速方案

- 专用指令集:Intel SGX扩展、ARM TrustZone集成

- FPGA优化:Xilinx Versal ACAP PQC加速IP核

- 量子安全芯片:NIST后量子密码硬件模块

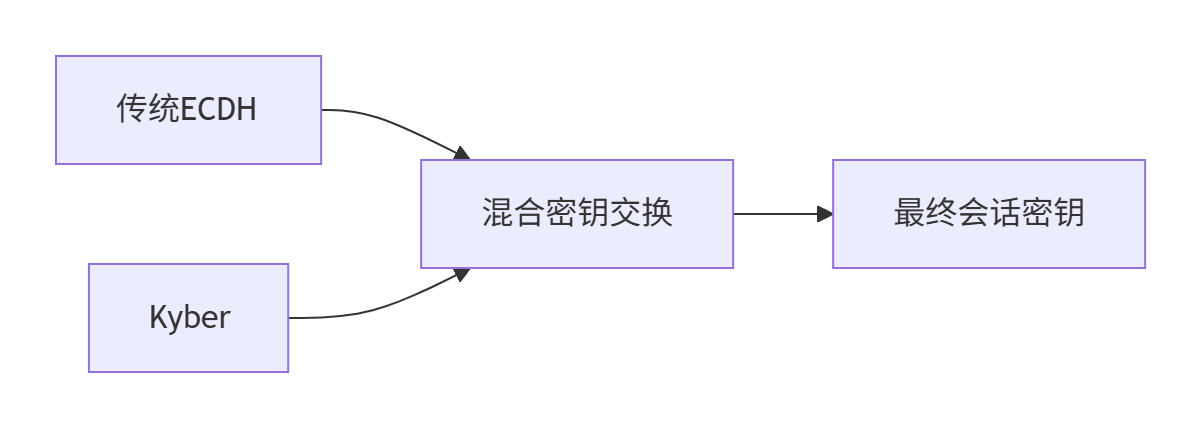

2. 混合加密模式

3. 新兴应用领域

- 量子互联网:量子中继器密钥分发

- 卫星通信:抗量子加密链路

- 医疗数据:长期隐私保护

七、实施路线图建议

评估阶段(20XX-20XX):

- 密码资产审计

- 量子风险建模

- 合规性分析(GDPR/HIPAA)

试点部署(20XX-20XX):

- Web服务器TLS升级

- VPN隧道改造

- 移动端SDK集成

全面转型(20XX+):

- 终端设备固件更新

- 协议栈重构

- 量子监控体系

Kyber算法作为NIST选定的后量子密码标准,正在重塑互联网安全的基础架构。尽管面临密钥尺寸和计算效率的挑战,但其标准化进程和硬件加速方案正在快速推进。对于企业和开发者而言,提前布局Kyber算法的应用不仅是应对量子威胁的必要措施,更是抢占未来技术制高点的重要机遇。理解Kyber的数学原理和工程实现,将成为数字时代安全工程师的核心竞争力。